Wat is een goede volgorde voor een IAM implementatie?

Een moderne IAM oplossing is gekoppeld aan een veelheid van systemen, speelt een rol in tal van processen en kun je daarom niet in één big bang implementeren. Meestal starten organisaties bij de implementatie met de migratie van al bestaande IAM processen en vervolgens plant men stapsgewijs de uitrol van nieuwe functies. Waar moet je daarbij op letten? Iedere organisatie heeft andere uitgangspunten, eisen en wensen.

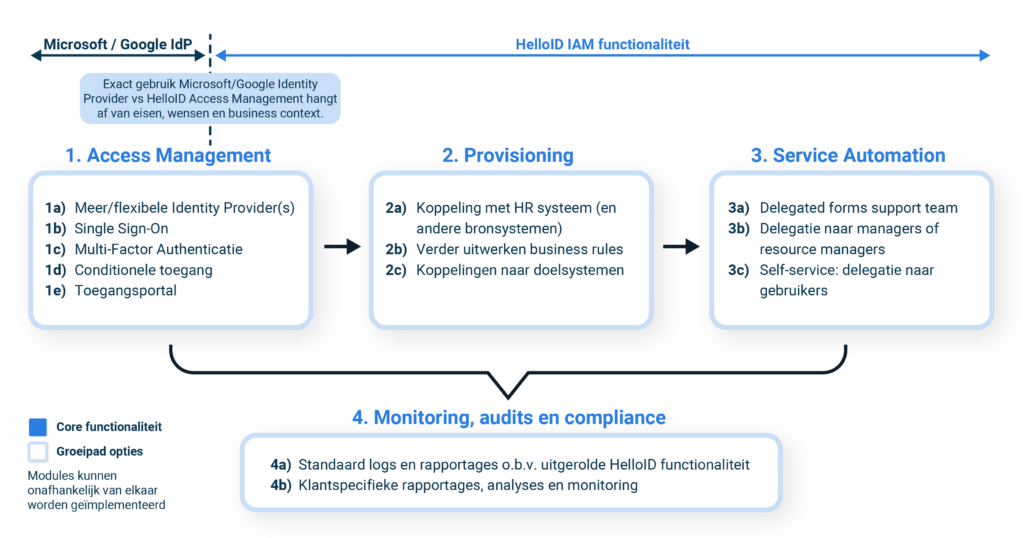

In onderstaande blog lichten we dat verder toe. We gebruiken als voorbeeld ons HelloID cloud-based IAM platform dat is opgebouwd uit drie modules: Access Management, Provisioning en Service Automation. Met die drie modules is HelloID feitelijk voorbereid op het meest gangbare groeipad: We starten met basis authenticatie en autorisatiefuncties; daarna gaan we de bijbehorende gebruikersinstroom, -doorstroom en -uitstroomprocessen automatiseren; waarna we met service automation ook de ‘specials’ en verdere accountbeheerprocessen stroomlijnen. Wel biedt iedere module verschillende functies die niet per se allemaal – of direct vanaf het begin – ingevoerd moeten worden. Hieronder schetsen we een voorbeeld van de mogelijk groeistappen, geven we de onderlinge afhankelijkheden tussen de verschillende functies en tonen we hoe je hiermee gaandeweg steeds meer functies kunt toevoegen.

Ook schetsen we wat iedere stap kan bijdragen aan iemands organisatiedoelen. IAM functionaliteit kan bijdragen aan verschillende aspecten waaronder het verbeteren van de toegangs- en informatiebeveiliging, de compliance met privacy- en beveiligingsrichtlijnen, de (kosten)efficiëntie van het accountbeheer en de gebruiksvriendelijkheid voor eindgebruikers.

In dit artikel

Stap 1: Access Management implementatie

De Access Management module biedt de core toegangsfunctionaliteit waarvoor IAM systemen van oudsher zijn ontwikkeld. Het verzorgt de authenticatie van gebruikers (veelal met een gebruikersnaam en wachtwoord) en verleent de gebruikers vervolgens toegang tot applicaties en data (autorisatie). In veel organisaties is deze authenticatie- en autorisatiefunctie inmiddels standaard belegd binnen hun Microsoft (Active Directory of Entra ID) of Google Workspace omgeving. Zij fungeren als dé primaire identity provider om gebruikers toegang te geven tot hun IT diensten.

Dit betekent echter niet dat de IAM Access Management functionaliteit nu overbodig is geworden. Voor sommige IT omgevingen volstaat inderdaad die Microsoft of Google Identity Provider, maar er zijn volop uitzonderingssituaties en bijzondere eisen die met deze standaard functionaliteit niet eenvoudig zijn te realiseren. Ook bij fusie- en migratieprojecten kan een meer flexibele Access Management omgeving noodzakelijk zijn. En last but not least is een oplossing met behulp van Access Management in sommige gevallen simpelweg (veel) voordeliger dan met de standaard Identity Providers. Voor al die gevallen biedt een Access Management oplossing meerdere functies en gebruikersscenario’s die naar behoefte kunnen worden geactiveerd:

Extra of overkoepelende Identity Provider(s)

Uitbreiding naar diverse gebruikersgroepen

Zoals hierboven toegelicht volstaat in een standaard IT-omgeving, die alleen toegankelijk moet zijn voor eigen medewerkers, meestal de gangbare Active Directory, Entra ID (voorheen Azure AD) of Google Workspace Identity Provider. Steeds vaker wil men echter ook andere gebruikersgroepen toegang verlenen. Bedrijven willen bijvoorbeeld CRM gegevens toegankelijk maken voor klanten, zorginstellingen willen cliënten toegang geven tot hun persoonlijke gegevens en onderwijsinstellingen willen studenten direct laten inloggen op hun digitale leeromgeving. Ook wil men flex-medewerkers toegang geven tot IT applicaties en bij fusies wil je medewerkers van verschillende organisaties eenvoudig gebruik laten maken van elkaars systemen.

Problemen met meerdere Identity Providers

Veel van deze ‘nieuwe’ gebruikersgroepen zijn niet geregistreerd in die primaire Identity Provider. Voor klanten fungeert bijvoorbeeld het CRM systeem als identity provider en de accountgegevens van leerlingen registreer je in het leerling administratiesysteem. We hebben dus steeds vaker te maken met meerdere identity providers, terwijl doelapplicaties veelal slechts één identity provider ondersteunen. Zo’n applicatie kan dan niet tegelijkertijd door zowel eigen medewerkers als cliënten, flexwerkers en studenten worden gebruikt. Iedereen voorzien van bijvoorbeeld Entra ID accounts is vaak een onwenselijke en dure oplossing.

Integratie van Meerdere Identity Providers via Access Management

Een Access Management oplossing zoals HelloID kan in dat geval fungeren als een ‘adapter’ tussen meerdere identity providers en de doelapplicaties. Iedere gebruikersgroep krijgt via de eigen identity provider toegang tot het access managementsysteem, dat vervolgens zorgt dat iedereen toegang krijgt tot de benodigde ICT-resources. Met de implementatie van Access Management kun je zo flexibel omgaan met meerdere type gebruikers in je IT landschap.

Single Sign-On

Als iemand inlogt in het netwerk, krijgt deze meestal standaard toegang tot basis kantoorapplicaties zoals mail en office. Het is echter onhandig als mensen ook andere applicaties gebruiken en dan steeds opnieuw moeten inloggen. Hiervoor is Single Sign-On een uitkomst. Daarbij volstaat één keer inloggen aan het begin van de dag, waarna iemand direct toegang heeft tot al diens applicaties en data zonder steeds opnieuw te hoeven inloggen. Overigens is ook hier een laagdrempelig groeipad mogelijk; HelloID ondersteunt alle belangrijke SSO standaarden, waarbij men eenvoudig kan starten met de belangrijkste variant en van daaruit doorgroeien.

Multi-Factor Authenticatie (MFA)

Wachtwoorden blijven een risicopunt in de toegangsbeveiliging. Door een extra beveiligingscheck toe te voegen, verbeteren we de toegangsbeveiliging enorm. Bij MFA doen we een extra verificatie aan de hand van iets dat iemand in bezit heeft (bijvoorbeeld een smartphone). Na het reguliere inloggen met een gebruikersnaam en wachtwoord, moet de gebruiker nog een code invoeren die naar diens smartphone is verstuurd. Ook hier beschikken we over een groeipad. Je kunt bijvoorbeeld starten met één specifieke authenticator app voor smartphones en gaandeweg andere opties (zoals security tokens) toevoegen.

Conditionele toegang

Met de flexibele Access Management module ben je ook in staat om de toegang tot applicaties en gegevens afhankelijk te maken van de verdere ‘context’ van de gebruiker. Vanaf waar vraagt iemand toegang? Op kantoor, via internet of vanuit het buitenland? En met welk apparaat en op welk tijdstip logt men in? Afhankelijk hiervan kun je sommige functies of gegevens blokkeren of alleen toegankelijk maken na een extra MFA verificatie. Dankzij deze conditionele toegang zorgt een access management oplossing dat organisaties meer grip houden over wie, wanneer, en waar toegang krijgen.

Toegangsportaal

Als de organisatie niet al beschikt over een startmenu van waaruit de verschillende applicaties en datashares met één klik kunnen worden benaderd, kan Tools4ever zo’n HelloID Access Management portaal voor je implementeren. Desgewenst kan dit als widget worden geïntegreerd in bijvoorbeeld een bestaande intranet of SharePoint Online omgeving.

Stap 2: Provisioning orchestreren en automatiseren

Met de implementatie van de bovengenoemde Access Management functionaliteit verzorgen we de elementaire authenticatie en autorisatie van gebruikers. Iemands digitale identiteit wordt geverifieerd en op basis daarvan krijgt men toegang tot de IT omgeving.

Automatiseren beheer identiteiten en autorisaties

We zijn met Access Management echter niet voorbereid op het steeds complexere beheer van alle toegangsregels voor soms vele honderden of duizenden gebruikers. Organisaties werken vandaag de dag soms met tientallen applicaties en databronnen waarbij ‘least privilege toegang’ een belangrijke eis is; iedereen mag alleen toegang krijgen tot die applicaties en data die iemand nodig heeft om zijn of haar werk te kunnen doen. Alleen zo kun je compliant blijven met de huidige informatiebeveiligings- en privacy richtlijnen. Iemands toegangsrechten hangen bijvoorbeeld af van zijn of haar rol, afdeling of werklocatie en als daarin iets verandert, moeten automatisch ook de bijbehorende toegangsrechten worden aangepast.

Hiervoor is access management alléén niet toereikend. Er is een managementsysteem nodig dat garandeert dat iemand gedurende het hele dienstverband automatisch wordt voorzien van de juiste rechten. Niet alleen voor vast personeel maar bijvoorbeeld ook voor flexmedewerkers, cliënten, studenten etc. En vanaf het moment dat iemand nieuw binnenkomt, maar ook bij doorstroom naar andere rollen en tot en met het moment dat deze de organisatie weer verlaat. De HelloID Provisioning module automatiseert deze werkstroom en vormt daarmee de kern van een moderne IAM oplossing. Het verzorgt het account- en rechtenbeheer voor gebruikers aan de hand van een heldere set gebruikersrollen en bijbehorende toegangsrechten die we vastleggen in business rules. Daarvoor zul je de Provisioning module koppelen aan onderstaande systemen en gaandeweg ook verdere functies implementeren:

Koppeling met HR (en andere bronsystemen)

Van oudsher verzorgt de IT support afdeling het aanmaken en beheren van gebruikersaccounts en toegangsrechten. Een manager of de HR afdeling stuurt daarbij – vaak als formulier – een verzoek voor een nieuw account. De IT medewerker gaat vervolgens aan de slag om accountgegevens, toegangsrechten en andere faciliteiten tijdig voor te bereiden en in de verschillende systemen te (laten) activeren.

Het is uiteraard veel logischer en efficiënter om hiervoor direct de brongegevens te gebruiken. HR registreert sowieso alle arbeidsovereenkomsten en informatie over iemands specifieke rol. Door een koppeling te maken tussen het HR systeem en HelloID Provisioning kun je de aanmaak van nieuwe accounts – maar ook de wijziging van rechten als iemand een andere rol krijgt – vanuit het HR systeem laten aansturen. HelloID beheert zo de ‘identity lifecycle’ van gebruikersaccounts en toegangsrechten, verwerkt updates automatisch en vertaalt die naar de juiste instellingen in de achterliggende IT systemen. De koppeling tussen het HR systeem en de HelloID Provisioning functionaliteit wordt daarom normaliter direct bij implementatie geïmplementeerd. Op soortgelijke wijze kan bijvoorbeeld ook een studentenadministratiesysteem worden gekoppeld. In alle gevallen ligt de verantwoordelijkheid voor de gebruikersgegevens bij de betreffende ‘business eigenaar’.

Verder uitwerken business rules

Het gebruik van business rules is de handigste manier om Role Based Access Control te realiseren; een concept waarbij iemands rol automatisch bepaalt welke toegangsrechten hij of zij krijgt. Het is dé manier om ‘least privilege access’ op een beheersbare manier te implementeren. Belangrijk daarbij is dat je hier een groeipad kunt maken. Aanvankelijk kan men starten met basale business rules en deze gaandeweg verder uitwerken en verfijnen. Zo kan men meer operationele rollen (bijvoorbeeld zorgpersoneel in zorginstellingen) helemaal uitwerken tot zogenaamde sleutelrollen waarbij men op basis van iemands rol direct alle benodigde rechten en faciliteiten kan uitleveren. Voor meer generieke rollen als een projectmanager wordt automatisch een basisaccount aangemaakt, waarna men specifieke rechten nog apart moet aanvragen.

Koppelingen naar doelsystemen

De provisioning van de accountgegevens voor de basale (kantoor)applicaties automatiseren we veelal vanaf het begin, met koppelingen tussen het HR systeem, HelloID en bijvoorbeeld de Active Directory. Vervolgens heeft ook de koppeling tussen HelloID en een IT Service Management (ITSM) oplossing zoals TOPdesk vaak prioriteit. Hiermee helpen we bestaande service desk processen te vereenvoudigen, inclusief de uitgifte van fysieke faciliteiten zoals laptops, smartphones, security tokens of toegangspasjes.

Bij meer specifieke applicaties – zoals een cliëntendossier – zal men er soms eerst nog voor kiezen alleen automatische notificaties te sturen, waarna de betreffende applicatiebeheerders zelf de gegevens moeten verwerken in de doelsystemen. HelloID Provisioning ‘orchestreert’ dan al wel de uitgifte van accounts en rechten maar automatiseert deze nog niet volledig. Een volledig automatische koppeling is dan de logische vervolgstap.

Zo kan de IT organisatie gaandeweg steeds meer provisioning koppelingen met doelsystemen implementeren en zo de accountprocessen verder automatiseren. Hierin kan iedere organisatie haar eigen plan trekken. Tools4ever levert hiervoor steeds meer standaard koppelingen die alleen maar geconfigureerd en uitgerold hoeven worden.

Stap 3: Service processen automatiseren

Met behulp van stap 2 beheren we dus accounts en toegangsrechten aan de hand van vastgestelde gebruikersrollen. Dit vormt het beleid waarbinnen je werkt en waarmee we in het algemeen zo’n 80% van alle toegangsrechten kunnen afdekken. Voor de eerder genoemde sleutelrollen kunnen we het rechtenbeheer zelfs volledig automatiseren.

Maar de resterende 20% van alle toegangsrechten moeten we normaliter op individuele basis verstrekken en beheren. We kunnen immers nooit alle rollen volledig afbakenen. Voor een projectleider kan de Provisioning module wel de zogenaamde geboorterechten verzorgen maar als iemand tijdelijk voor een project Visio nodig heeft, moet dit individueel apart worden aangevraagd. Dit zijn van nature handmatig processen maar met behulp van Service Automation kun je ook deze resterende 20% ‘uitzonderingen en specials’ steeds beter stroomlijnen.

Het gaat hierbij ook niet alleen om extra toegangsrechten; we kunnen Service Automation ook gebruiken voor andere processen, variërend van wachtwoord resets of naamwijzigingen tot het aanmaken en verlengen van gastenaccounts. Ook bijvoorbeeld een proces voor de acceptatie van gebruikersvoorwaarden voordat iemand een account mag gaan gebruiken, kunnen we met Service Automation verzorgen.

Daarbij hoeven we niet direct te starten met self-service. HelloID maakt het mogelijk eerst de helpdesk processen te optimaliseren en van daaruit per proces een ‘shift left’ migratie door te voeren: eerst kunnen we wijzigingen door managers en functioneel beheerders laten uitvoeren en uiteindelijk ook self-service aan eindgebruikers aanbieden:

Delegated forms support team

Een eerste stap is het optimaliseren en beter beveiligen van Helpdesk taken. Om die taken uit te voeren beschikken Helpdesk medewerkers traditioneel over hoge adminrechten tot complexe applicaties zoals Active Directory Users & Computers (ADUC). Dit vereist relatief veel kennis van de medewerkers en die rechtstreekse toegang is kostbaar (gebruikerslicenties) en risicovol.

De HelloID Helpdesk Delegatie maakt het mogelijk om gedelegeerde formulieren ter beschikking te stellen aan zogenaamde non-skilled of semi-skilled helpdeskmedewerkers. Via deze formulieren kunnen ze IT-beheertaken uitvoeren – zoals het aanmaken van accounts en het wijzigen van rechten – zonder dat zij over adminrechten in onderliggende systemen hoeven te beschikken. HelloID verwerkt de formulieren en voert automatisch de benodigde wijzigingen in de achterliggende systemen door. Het maakt het werk eenvoudiger, veiliger en goedkoper, terwijl we de garantie hebben dat processen uniform worden uitgevoerd en auditeerbaar zijn.

Delegatie naar managers en/of ‘resource owners’

Een mogelijke vervolgstap is om (sommige) beheertaken te verplaatsen naar bijvoorbeeld managers, functioneel beheerders of licentiemanagers. Zij kunnen zelf de verzoeken voor hun team of specifieke applicaties het beste beoordelen en met behulp van zulke gedelegeerde formulieren ook direct afhandelen. Technisch gezien is dit een eenvoudige stap omdat men kan voortbouwen op de formulieren en acties die al zijn ontwikkeld voor de servicedesk.

Organisatorisch is de impact groter. Na de implementatie van deze schil hebben met name de managers veel meer inzicht in welke licenties en toegangsrechten hun medewerkers gebruiken. Dit draagt bij aan de bewustwording bij managers van de ‘IT-footprint’ van hun afdeling en helpt zo bij het reduceren van onnodige kosten. Voor de IT afdeling betekent dit dat geen omslachtig proces meer nodig is met servicetickets en servicemedewerkers.

Self-service: delegatie naar gebruikers

De ultieme stap is de delegatie naar de eindgebruiker (self-service). Via een online catalogus kunnen medewerkers zelfstandig bijvoorbeeld rechten voor applicaties, folders of mailboxen aanvragen. Via een of meer online goedkeuringsstappen door betrokken manager(s) of producteigenaren kan Service Automation zorgen dat de wijzigingen automatisch worden verwerkt in de betrokken back-end systemen.

Naast het afhandelen van toegangsverzoeken tot systemen, applicaties en folders, biedt het platform ook de mogelijkheid tot gecontroleerd maatwerk om zo complexe en organisatie specifieke uitgifte- en beheerprocessen te automatiseren. Ieder type aanvraag en serviceverzoek kan als zelfstandig project op het gewenste moment worden ingepland. Ook hier is dus geen sprake van een big bang.

Stap 4: Monitoring, audits en compliance

Een belangrijke rol voor moderne IAM omgevingen is de waterdichte registratie van uitgegeven rechten en het loggen van alle gebruikershandelingen. Zo kan men de compliancy aantonen met de eigen informatiebeveiligingsplannen, de achterliggende beveiligingsnormen en de privacy wetgeving. HelloID registreert alle activiteiten in audit logs. Op basis daarvan verstrekt HelloID standaard rapportages naar HelloID administrators, managers en product owners. Urgente informatie wordt in de vorm van incidenten gecommuniceerd. Ook voor deze informatieverstrekking biedt HelloID een groeipad:

Standaard logs en rapportages

HelloID voorziet in standaard logs en rapportages, afhankelijk van de gebruikte HelloID modules. Zo bevatten de Access Management rapportages informatie over actuele toegangspogingen, terwijl de Provisioning rapportages focussen op de aanmaak en wijzigingen aan accounts, business rules en rechten. De Service Automation module verstrekt de loggegevens over gespecialiseerde processen.

Klantspecifieke rapportages, analyses en monitoring

Het aantal beschikbare standaard logs en rapportages neemt toe naarmate je meer HelloID functionaliteit uitrolt. Daarnaast kun je naar wens klantspecifieke rapportages aanmaken, bijvoorbeeld met de Elastic Kibana dashboard- en rapportagefunctionaliteit. HelloID beschikt ook over verschillende API’s naar Power BI en andere businessapplicaties en beveiligingssystemen om gegevens langer te bewaren, ze te combineren en correleren met andere gegevens, en deze vervolgens verder te analyseren. Hiermee zijn ook koppelingen met bijvoorbeeld de SIEM omgeving van klanten ondersteund.

De HelloID roadmap

Met HelloID kun je gaandeweg steeds meer IAM functionaliteit uitrollen. In het tempo dat past bij je organisatie en aansluit bij je wensen. Daarnaast ontwikkelen we ook het HelloID platform steeds door. Doordat de IDaaS oplossing HelloID elke maand een nieuwe release kent, worden er periodiek nieuwe features toegevoegd. Bekijk hiervoor onze publieke roadmap via https://roadmap.helloid.com/milestones.