Hoe zorg je voor een goede IAM strategie?

Met een goede Identity & Access Management (IAM)-strategie kunnen organisaties hun doelen sneller en beter realiseren. Natuurlijk heeft iedereen eigen specifieke doelstellingen, maar tegelijkertijd hebben we allemaal te maken met vergelijkbare marktomstandigheden, maatschappelijke trends en technologische ontwikkelingen. In deze blog verzamelen we een aantal van zulke algemene ontwikkelingen en de invloed die ze hebben op jouw digitale plannen. Vervolgens beschrijven we hoe we daar met goede IAM-strategiekeuzes zo goed mogelijk op kunnen inspelen.

In dit artikel

- Uitgangspunt: strategische businesstrends

- IAM strategiekeuze

- IAM strategiekeuze 1: In control met een wendbaar IAM

- IAM strategiekeuze 2: Cloud-native oplossing

- IAM strategiekeuze 3: Compliant en auditeerbaar

- IAM strategiekeuze 4: Geautomatiseerd Identity Lifecycle Management

- IAM strategiekeuze 5: Gestroomlijnde (self)service

- IAM strategiekeuze 6: Flexibele Authenticatie & Autorisatie

- Samen jouw IAM strategie vormgeven?

Uitgangspunt: strategische businesstrends

- Digitalisatie: In veel organisaties is data vandaag de dag de belangrijkste grondstof. De business wordt met behulp van data bestuurd en bedrijfsprocessen worden zoveel mogelijk geautomatiseerd. Dat is niet alleen financieel gedreven, we hebben ook te maken met een krappe arbeidsmarkt. Alleen door processen te digitaliseren houden we voldoende talent over op die plekken binnen organisaties waar mensen onontbeerlijk zijn om de organisatie draaiend te laten houden en het verschil te kunnen maken.

- Intuïtief en hybride samenwerken: Automatisering en digitalisering vragen bovenal om gebruiksvriendelijke en intuïtief werkende oplossingen. Medewerkers moeten probleemloos op verschillende locaties kunnen werken, verschillende apparaten gebruiken en online contact houden met collega’s, inhuurkrachten, klanten en partners. Iedereen moet op ieder moment en overal kunnen samenwerken en gegevens kunnen delen.

- Focus op kernactiviteiten: Organisaties denken voortdurend na over welke zaken ze zelf moeten of willen uitvoeren, en wat ze beter kunnen uitbesteden. Ons businessmodel wordt zo steeds verfijnder, met steeds meer koppelingen met bedrijfsprocessen, applicaties en databronnen bij leveranciers, partners, klanten en overheden. Tegelijkertijd besteden we onze eigen IT-processen uit en migreren we deze naar de cloud.

- Wendbare bedrijfsvoering: Agile werken is meer dan een IT-concept. Organisaties moeten als geheel steeds sneller kunnen inspelen op nieuwe maatschappelijke ontwikkelingen, markttrends en technologische innovaties. Dat betekent dat we niet alleen meer zijn verweven met andere bedrijven en organisaties, maar dat die onderlinge relaties en afhankelijkheden ook steeds vaker en sneller veranderen.

- Veiligheid en privacy: De verdergaande digitalisering maakt organisaties en individuen kwetsbaarder. Een gehackte server kan meer schade opleveren dan een bedrijfsbrand en misbruik van persoonsgegevens kan persoonlijke drama’s opleveren, rampzalig zijn voor onze reputatie en leiden tot enorme claims en boetes. Informatiebeveiliging en privacy zijn ‘boardroom’ onderwerpen.

- Transparantie en accountability: “Zo lang het niet fout gaat, doen we het goed”, is een filosofie die niet langer houdbaar is. Men moet compliant zijn met wet- en regelgeving, maar ook de transparantie hebben om dat op ieder moment te kunnen aantonen. En mochten er onverhoopt toch problemen ontstaan, dan moeten we direct inzicht geven in hoe die zijn ontstaan en hoe ze worden opgelost. Niet alleen richting autoriteiten, maar ook naar klanten, partners en andere stakeholders.

IAM strategiekeuze

Identity en Access Management speelt bij deze ontwikkelingen een belangrijke rol. Er is voor digitalisering van organisaties geen ‘one size fits all’ oplossing, maar ongeacht de gekozen IT oplossingen moet IAM voor alle gebruikers een naadloze toegang tot die systemen mogelijk maken. Hieronder schetsen we zes belangrijke IAM-strategiekeuzes die helpen jouw digitale plannen te stroomlijnen.

IAM strategiekeuze 1: In control met een wendbaar IAM

Veel bestaande IAM functionaliteit voldoet niet meer of is ‘end-of-life’. Een modern Identity en Access Management moet geautomatiseerd zijn, aan steeds meer systemen gekoppeld kunnen worden en alle processen ondersteunen. Tegelijkertijd zijn big bang implementatieprojecten zelden een optie. Een toekomstvaste IAM oplossing moeten een groeipad faciliteren waarin we eerst probleemloos de basale authenticatie- en autorisatiefuncties migreren en van daaruit bronsystemen koppelen, de identity lifecycle automatiseren en gaandeweg steeds meer doelsystemen aansluiten. Parallel kunnen we met behulp van service automatisering ook de ‘specials’ en verdere accountbeheerprocessen stroomlijnen. Zo’n groeipad is verder beschreven in de blog Wat is een goede volgorde voor een IAM implementatie?

Dat groeipad mag echter nooit in beton gegoten zijn, een moderne IAM omgeving moet wendbaar zijn. Bovendien wil je voor de verdere uitrol en doorontwikkeling niet afhankelijk zijn van externe, dure specialisten en lange doorlooptijden. De IAM oplossing moet in de kern standaard zijn, waarbij het eigen beheerteam aanvullende functies als add-on kan toevoegen en zelf configureren. Met voldoende flexibiliteit zodat geen aanpassingen nodig zijn aan omliggende systemen.

Als we HelloID als voorbeeld nemen: Voor bron- en doelsystemen ontwikkelen we voortdurend nieuwe koppelingen die de klant eenvoudig als add-on kan toevoegen en zelf configureren. De Service Automation module maakt het eenvoudig om zelf serviceprocessen te automatiseren en te finetunen, terwijl alle RBAC instellingen en andere business rules eenvoudig configureerbaar zijn. Zo regisseert de organisatie zelf de doorontwikkeling van de IAM omgeving zonder afhankelijk te zijn van ons als leverancier. Alle benodigde kennis is beschikbaar via gratis trainingen en online documentatie.

IAM strategiekeuze 2: Cloud-native oplossing

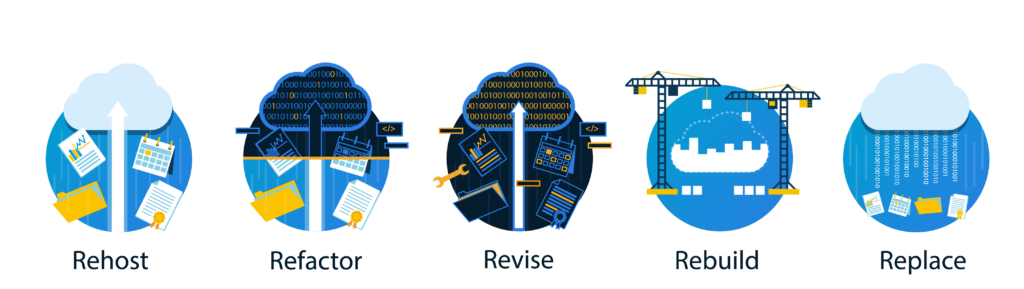

Techleveranciers als Microsoft richten zich vandaag de dag bijna volledig op de ontwikkeling van cloudoplossingen. In het verlengde hiervan migreren ook de meeste organisaties hun IT applicaties naar de cloud en zelfs de overheid hanteert inmiddels een ‘ja-mits’ beleid voor clouddiensten. Hiermee is een cloud gebaseerd Identity en Access Management proces de voor de hand liggende keuze bij je moderniseringsplannen. Daarmee zijn we er echter nog niet, want er zijn meerdere cloud strategieën mogelijk.

Zo kun je kiezen voor een managed service aanpak waarbij je een bestaande on-premise oplossing rehost naar een Infrastructure-as-a-Service (IaaS) omgeving. Dit lijkt met name geschikt voor grotere organisaties. Het biedt ruimte voor veel eigen maatwerk maar er hangt uiteraard een bijbehorend prijskaartje aan.

De meeste organisaties zullen daarom een zogenaamde Software-as-a-Service (SaaS) oplossing zoeken. Hierbij biedt een service provider de IAM functionaliteit via een cloud-platform aan meerdere klanten aan. Daarbij is het wel belangrijk om even ‘onder de motorkap’ te kijken. Soms wordt onder de noemer SaaS feitelijk nog steeds ‘oude’ software via een cloud infrastructuur service (IaaS) aangeboden; er is maar beperkt of geheel niet geïnvesteerd in een rebuild van de software.

Een échte SaaS oplossing – zoals HelloID – is een specifiek voor de cloud ontwikkelde, single instance en multi-tenant oplossing. Dit betekent dat elke klant op exact dezelfde codebase draait en er één enkele instantie van de software wordt gebruikt. Alleen zo’n cloud-native Identity-as-a-Service (IDaaS) omgeving benut optimaal het potentieel van de cloud.

IAM strategiekeuze 3: Compliant en auditeerbaar

Een modern IAM moet voldoen aan privacyrichtlijnen als de AVG en compliant zijn met informatiebeveiligingsrichtlijnen zoals ISO 27001, de BIO en de NEN 7510. Die compliancy moet bovenal op ieder moment aantoonbaar zijn, terwijl bij een datalek of een ander probleem een volledige audit trail beschikbaar moet zijn. HelloID bijvoorbeeld logt daarvoor alle business rule wijzigingen, de beoordeling en verwerking van rechtenaanvragen en andere wijzigingsverzoeken. Ook alle toegangspogingen tot de infrastructuur worden geregistreerd. Met standaard rapportages en door de klant zelf te configureren analyses heb je alle input voor interne beveiligingsevaluaties, externe audits en formele certificatietrajecten. Naast koppelingen met bron- en doelsystemen biedt HelloID ook API’s voor integratie met andere beveiligingssystemen. Door een IAM oplossing te koppelen aan het SIEM van een klantorganisatie kunnen we daar de log gegevens combineren met andere systeemlogs tot één Single Pane of Glass.

Bij een cloud gebaseerde IAM moet bovendien niet alleen het platform hieraan voldoen. Ook de dienstverlener moet hiervoor zijn ingericht. Zo beschikt Tools4ever als IDaaS provider over een SOC 2 Type II auditverklaring. Zo’n Service Organization Controls audit is primair gericht op dienstverlenende organisaties en een SOC 2-verklaring bevestigt naar klanten dat de kwaliteit van de dienstverlening is beoordeeld door een onafhankelijke deskundige. Deze beoordeling omvat het toezicht op de organisatie, programma’s voor leveranciersbeheer, gedegen softwareontwikkeling, interne corporate governance en risicobeheerprocessen. Hiermee vormt de SOC 2 audit een belangrijke aanvulling op de ISO 27001-certificatie.

IAM strategiekeuze 4: Geautomatiseerd Identity Lifecycle Management

De uitgifte en het beheer van gebruikersaccounts en toegangsrechten is van oudsher een IT-proces. HR teams of teammanagers dienen aanvragen in voor accounts en toegangsrechten, waarna IT support medewerkers de verzoeken handmatig verwerken in de betreffende backoffice systemen. Dat is een bottleneck bij je digitalisering, niet efficiënt, verre van gebruiksvriendelijk en een bron van fouten.

Een toekomstgerichte IAM omgeving vraagt een volledig business gedreven en geautomatiseerd beheer van gebruikers en rechten. De HR afdeling is daarbij in control omdat daar alle medewerker gegevens worden beheerd, inclusief de afspraken over rollen, taken en verplichtingen. Met een rechtstreekse koppeling tussen HR systemen en de HelloID omgeving worden de aanmaak en wijzigingen van accounts en toegangsrechten volledig automatisch aangestuurd en verwerkt. Ook bij vertrek van medewerkers worden accounts automatisch beëindigd. Er wordt gebruik gemaakt van Role Based Access Control waarin voor iedere rol met behulp van business rules exact is vastgelegd bij welke rol welke rechten horen. Zo voorkomen we een ongewenste stapeling van rechten en borgen we het ‘Least Privilege’ concept. Daarin krijgt iedereen slechts op een ‘need to know basis’ toegang tot applicaties en gegevens. En met vergelijkbare koppelingen naar andere administratieve bronsystemen kunnen we ook voor studenten, cliënten, flexwerkers en andere gebruikersgroepen automatisch het account- en rechtenbeheer automatiseren.

IAM strategiekeuze 5: Gestroomlijnde (self)service

Met geautomatiseerd identity lifecycle management ondersteun je de bulk – ballpark 80% – van je account- en toegangsrechtenbeheer. De verdere serviceverzoeken wil je ook optimaal stroomlijnen, zoveel mogelijk onder regie van ‘de business’; afdelingsmanagers moeten zelf toegangsrechten kunnen verstrekken aan medewerkers, of gebruikers kunnen dit direct online via een portaal aanvragen. HelloID realiseert dit met zogenaamde gedelegeerde beheerschermen waarmee managers zelf beheeracties kunnen uitvoeren. Zij kunnen snel en effectief beoordelen wat mensen nodig hebben en het IAM platform zorgt vervolgens dat een wijziging automatisch correct in de relevante back-office systemen worden verwerkt. Via het self-service portal kunnen eindgebruikers ook zelf verzoeken indienen. Via een geautomatiseerd proces wordt de betrokken manager(s) direct online om toestemming gevraagd en het is ook mogelijkheid om rechten met een beperkte geldigheidsduur te verstrekken om ongewenste rechtenopstapeling te voorkomen. Zo zorg je met je Identity en Access Management voor een ‘shift left’ (van IT handelingen naar managers en zelfs eindgebruikers) waarbij ‘de business’ steeds meer in control komt.

IAM strategiekeuze 6: Flexibele Authenticatie & Autorisatie

Traditioneel ondersteunt een IAM oplossing de authenticatie en autorisatiestappen van de gebruikers. In veel organisaties gebruikt men daarvoor tegenwoordig de Active Directory, Entra ID (voorheen Azure AD), Google Workspace of andere Identity Providers. Een flexibele access management laag blijft echter noodzakelijk voor een goed functionerend Identity Management. Bijvoorbeeld om voorbereid te zijn op migratieprojecten, het eenvoudig en snel aansluiten van nieuwe gebruikersgroepen, het laten samenwerken van meerdere Identity Providers, en om fusies – of juist ontvlechting – van organisaties mogelijk te maken. Ook is een eigen access management platform noodzakelijk als ondersteuning van flexibele Multi-Factor Authenticatie en context-afhankelijke toegangsdiensten.

Samen jouw IAM strategie vormgeven?

Een goede IAM strategie helpt je goed voorbereid te zijn op de verdere digitalisering binnen je organisatie. Zodat iedereen optimaal gebruik kunt maken van alle digitale systemen en probleemloos kan samenwerken met collega’s, cliënten, leveranciers en partners.

Benieuwd naar de mogelijkheden?