Een Identity & Access Management oplossing in de overheid

Een goede beveiliging van ICT is cruciaal, vooral binnen de overheid. Datalekken liggen op de loer en omdat het gaat om gevoelige persoonsgegevens, zoals Burgerservicenummers of gegevens over zorg of maatschappelijke dienstverlening, kan het lek een grote impact hebben op het leven van burgers wanneer de gegevens worden ingezien door onbevoegden. Volgens de Autoriteit Persoonsgegevens (AP) zijn de datalekmeldingen in 2019 met 29% gestegen. Opvallend is dat de meeste datalekken niet ontstaan door cybercriminelen (hackers), maar door menselijke fouten. Denk aan een verloren USB-stick met persoonsgegevens, een gestolen smartphone of laptop, maar soms ook nalatigheid in de beveiliging van het systeem.

Wie heeft toegang tot welke systemen? Hoe zorg ik ervoor dat medewerkers die uit dienst zijn niet meer bij de systemen kunnen? Hoe weet ik wie ik toegang heb gegeven tot welke omgeving? En hoe vergroot ik het gebruikersgemak? Dat zijn kenmerkende vraagstukken waarop Identity Access Management een antwoord geeft.

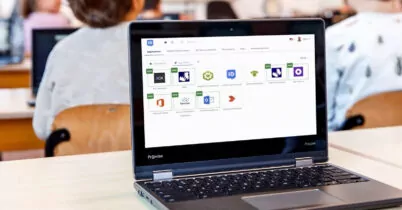

Tientallen login combinaties, meerdere tokens met pincodes, authenticator apps, etc. Het is heel goed dat alle systemen zo goed beveiligd worden, maar het gaat ten koste van de gebruiksvriendelijkheid. Veiligheid is nou eenmaal belangrijker dan gebruiksvriendelijkheid. Is een combinatie van deze twee niet mogelijk? Ja, dat kan door dezelfde gebruikersnaam, wachtwoord en 2FA (two-factor) te gebruiken voor alle applicaties. Het kan zelfs leiden tot een verhoogde gebruiksvriendelijkheid wanneer een gebruiker, na de eerste inlog en éénmalige toepassing van 2FA, via een overzichtelijk portaal en Single Sign-On (SSO) door kan naar alle applicaties waar hij toegang toe heeft.

Blog: 2FA kostenpost of bittere noodzaak?

De omvang, de organisatorische indeling van de organisatie en de onderliggende relaties met andere organisaties binnen of buiten hun domain spelen een grote rol in de complexiteit van het systeemlandschap. Een platform met authenticatie en autorisatie biedt beheerders een consistente methode voor het beheren van toegangsrechten van de gebruikers. Zo voorkomt u dat een gebruiker onnodige rechten of licenties blijft houden en dus op plaatsen kan komen waar hij of zij niets te zoeken heeft.

Vanuit Baseline Informatiebeveiliging Overheid (BIO) en de AVG worden dwingende richtlijnen gesteld voor de informatiebeveiliging. Voor een juiste implementatie van de BIO dient men zich aan verschillende maatregelen te houden en wanneer er dan een audit uitgevoerd wordt, moet alle informatie verzamelt worden die nodig is voor rapportage. Denk aan: actieve/inactieve gebruikersaccounts, toegangsrechten en systeemveranderingen. Hierbij moet aangetoond kunnen worden dat privégegevens (zoals medewerkers-, en klantinformatie) veilig worden bewaard. Met een gecentraliseerde IAM-oplossing worden deze toegang zorgvuldig bewaakt en vastgelegd. Via rapportages is altijd inzichtelijk wie welke applicaties heeft geraadpleegd, welke applicaties in gebruik zijn, evenals op welk moment en vanaf welke locatie.

Blog: Het belang van beveiligingsnormen voor data en apps

IAM vanuit de cloud

HelloID van Tools4ever verzorgt Identity & Access Management vanuit de cloud. U hoeft niet te investeren in een eigen infrastructuur met hardware, storage, security en Identity Management-software. De iDaaS oplossing draait in een maximaal beveiligde Azure-omgeving, die iedere zes maanden grondig wordt gecontroleerd door Deloitte Risk Services.

Deze software-as-a-service draait op goed beveiligde servers waarmee u zich wederom geen zorgen hoeft te maken om (onaangekondigde) audits en toch profiteert van de efficiëntie van een SSO-oplossing die uw applicaties toegankelijk maakt.